Handlungsempfehlung zur Sicherheitslücke der Sophos XG Firewall

Die seit dem 22.04.2020 aktiv ausgenutzte Schwachstelle ermöglicht das Auslesen von lokalen Benutzernamen und dem dazugehörigen Passwort-Hash.

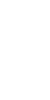

Sofern die Rekonstruktion des Passwortes auf Basis des Passwort-Hashes gelingt, kann das System vollständig übernommen werden. Betroffen sind sowohl physikalische als auch virtuelle Systeme mit den SFOS-Versionen 17.0, 17.1, 17.5 und 18.0, deren Managementschnittstellen über die WAN Zone erreichbar sind. Ein Hotfix wird seit dem 25.04.2020 ausgerollt. Voraussetzung ist die aktivierte Funktion „Allow automatic installation of hotfixes“.

(Quelle Bild: https://community.sophos.com/kb/en-us/135415)

(Quelle Bild: https://community.sophos.com/kb/en-us/135415)

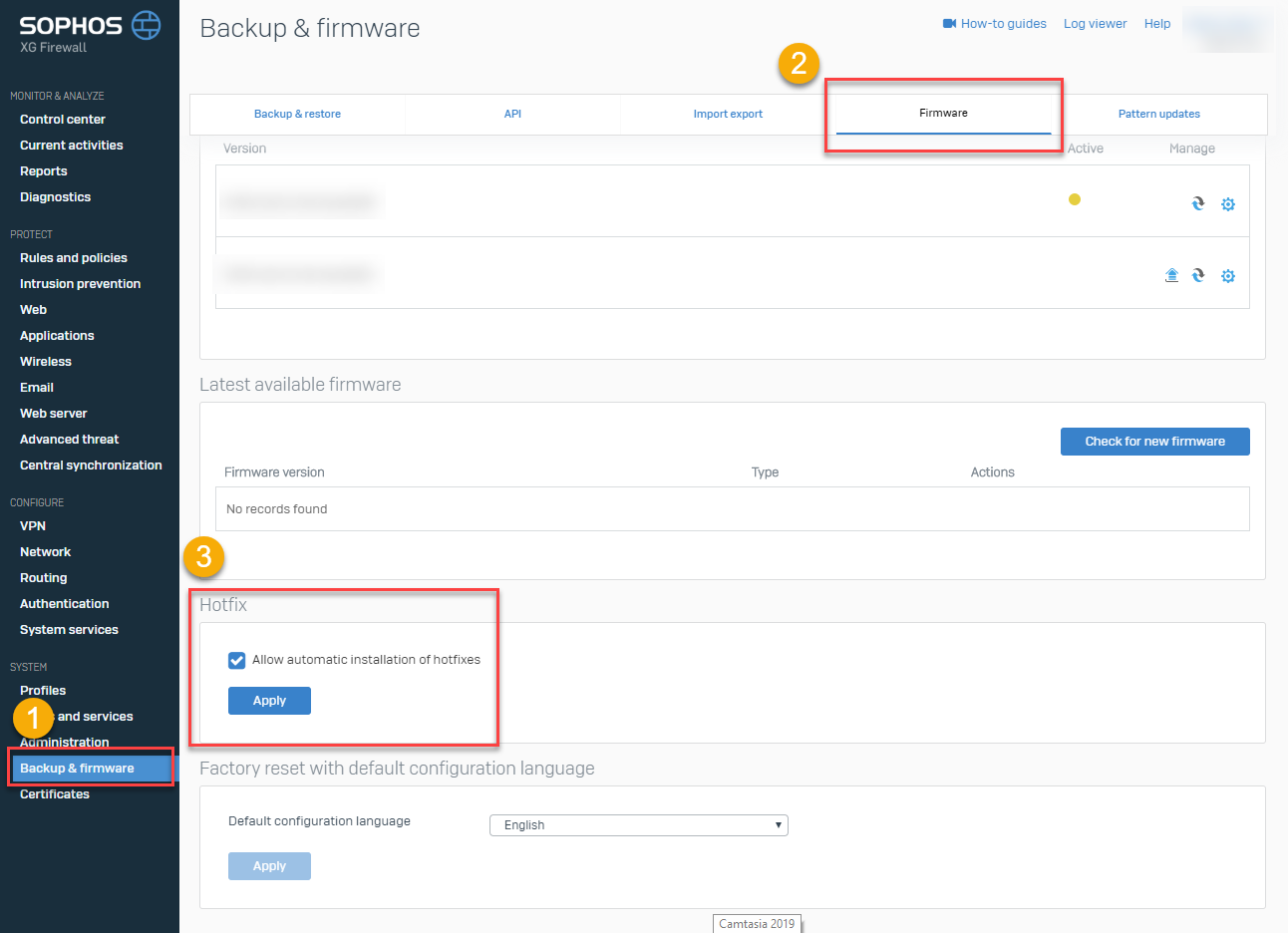

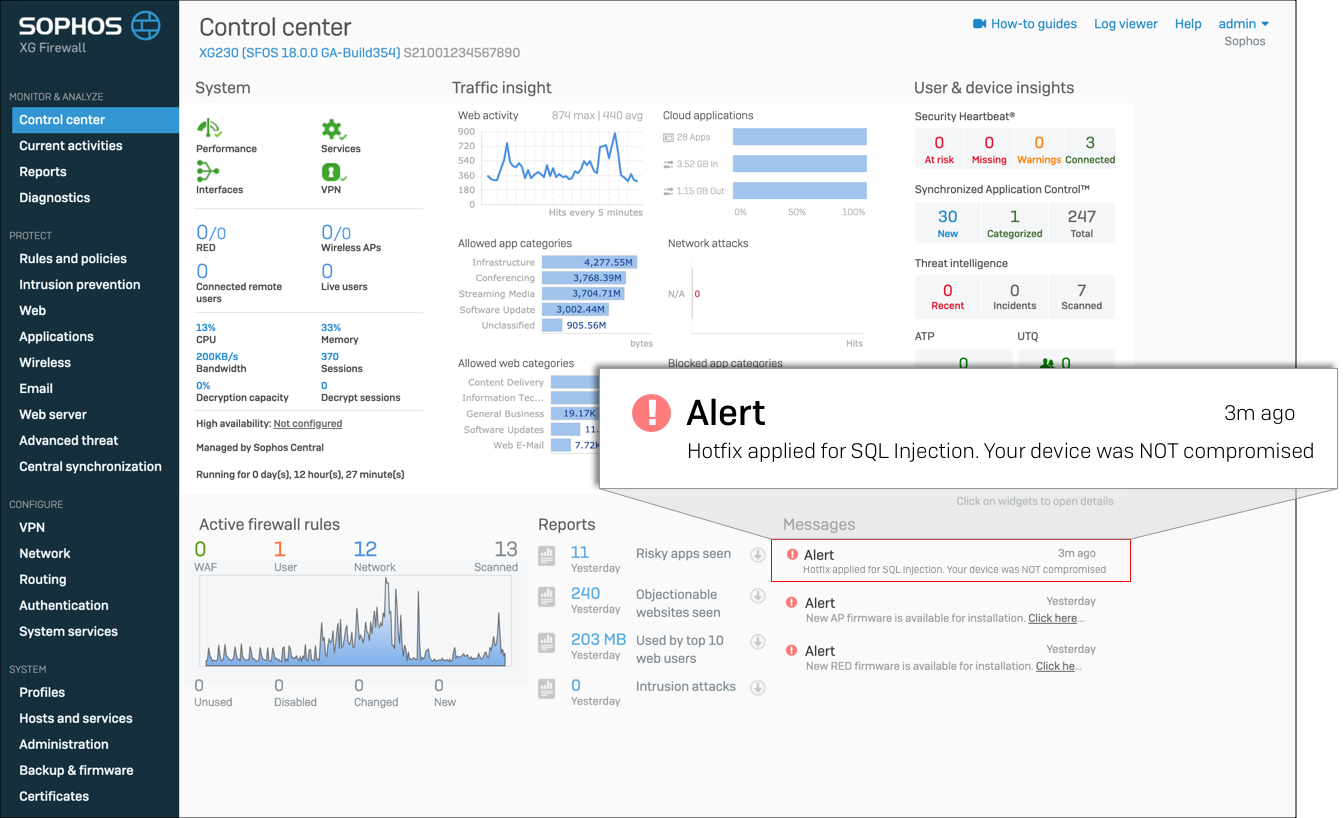

Wenn diese Funktion aktiviert ist, wird der Hotfix installiert. Im Dashboard wird dann über eine mögliche Kompromittierung informiert.

Keine Kompromitterung (Quelle Bild: https://community.sophos.com/kb/en-us/135412)

Keine Kompromitterung (Quelle Bild: https://community.sophos.com/kb/en-us/135412)

Das System ist kompromittiert (Quelle Bild: https://community.sophos.com/kb/en-us/135412)

Das System ist kompromittiert (Quelle Bild: https://community.sophos.com/kb/en-us/135412)

Im Falle einer Kompromitterung sind folgende Schritte durchzuführen.

- Zurücksetzen der Passwörter aller administrativen Accounts

- Neustart der Firewallsysteme

- Zurücksetzen der Passwörter aller lokalen Accounts

Gerne unterstützen wir Sie bei den oben genannten Schritten. Melden Sie sich dazu bitte bei unserem Supportteam per Mail (support@k-is.com) oder telefonisch (Deutschland: +49 271 31370-30 (Siegen) oder +49 6761 9321-55 (Simmern) | Schweiz: +41-55-536-1020) und vereinbaren Sie einen zeitnahen Termin.

Weitere Informationen erhalten Sie unter https://community.sophos.com/kb/en-us/135412.